【図解】DMARC・DKIM・SPFとは?メールの送信者認証をわかりやすく解説

メールを送ったのに「届いていない」「迷惑メールに入っていた」という経験はありませんか?

最近は迷惑メール対策が強化されており、送信側の設定しだいで正しく届かないこともあります。

その対策として注目されているのが、「DMARC」「DKIM」「SPF」といった技術です。

「DMARC」「DKIM」「SPF」とは、「送信ドメイン認証」と呼ばれるもので、メールの送信者が本物かどうかを検証する仕組みです。

対応していないと、なりすましリスクが高まるだけでなく、メールが届かない原因になることも。

この記事では、Googleの「メール送信者のガイドライン」にも触れつつ、DMARC・DKIM・SPFの仕組みや違い、設定方法などをわかりやすく解説します。

「メールをきちんと届けたい」「なりすましメールを防止して企業やブランドを守りたい」という方は、ぜひ最後までお読みください。

まずは「送信ドメイン認証」とは何か、全体像から見ていきましょう。

送信ドメイン認証とは?

メールは、見た目上の送信元アドレスを偽装することが技術的に可能です。

この性質を悪用したなりすましメールやフィッシングメールは、企業をはじめとする送信者の信頼性を損なうリスクにつながります。

悪意のある第三者が、信頼できる相手を装って送るメールのことを指します。

多くは、個人情報や金銭をだまし取る詐欺や、ウイルスを広める目的で使われる手口です。

そうしたリスクを低減するために導入されているのが、送信ドメイン認証(Sender Domain Authentication)です。

これは、受信側のメールサーバーが「そのメールが本当に正規のドメインから送信されたものかどうか」を判定する仕組みで、ドメインの正当性を技術的に確認できます。

代表的な認証技術として、以下の3つが広く使われています

- SPF:送信元IPアドレスの正当性を確認する仕組み

- DKIM:メールに電子署名を付与し、改ざんやなりすましを検出

- DMARC:SPFやDKIMの結果をもとに、メールの受け取り方を制御

これらを適切に設定することで、メールの信頼性を高め、正しく相手に届ける環境を整えることができます。

次の章からは、それぞれの技術について個別に解説していきます。

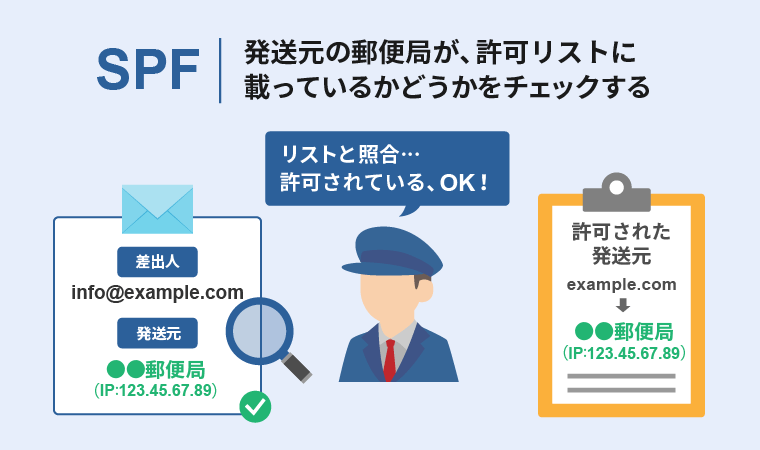

SPFとは

SPFとは、メールの送信元IPアドレスが正当なものかどうかを検証する仕組みです。

「Sender Policy Framework」の略で、読み方は「エスピーエフ」です。

ドメインの管理者は、自分のドメイン名でメールを送信できるサーバー(IPアドレス)をDNSレコードとして公開します。

受信側のメールサーバーは、実際の送信元IPアドレスとそのリストを照らし合わせ、正規のサーバーから送られたかを確認します。

実際の郵便だと、発送元の郵便局(の住所)が許可リストにあるかを確認するようなイメージです。

もしメールがリストにないサーバーから送られた場合、それはなりすましの可能性が高いとみなされ、警告が表示されたり、迷惑(スパム)メールとして隔離されたりする可能性があります。

SPFによって、送る側は自分のドメイン名が不正に使われることを防ぎ、受ける側はなりすましメールなど迷惑メールを効果的にフィルタリングできるわけです。

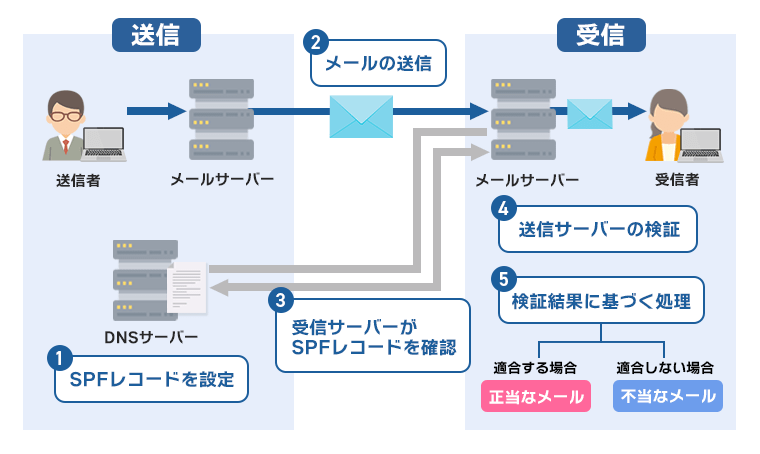

SPFの仕組み

SPFでは、以下の流れでメールの送信元が正当なものであることを確認していきます。

- SPFレコードを設定

ドメインの所有者は、自分のドメインからメールを送信できるサーバーのリストを含むSPFレコードを、DNSに登録します。 - メールの送信

メールが送信されるとき、送信元のメールサーバーは、送信メールに送信元のドメイン情報を付加します。 - 受信サーバーがSPFレコードを確認

受信側のメールサーバーは、メールの送信元ドメインに設定されたSPFレコードをDNSから照会します。 - 送信サーバーの検証

受信サーバーは、メールが送られてきたサーバーが、SPFレコードに記載されている許可されたサーバーのリストに含まれているかを確認します。 - 検証結果にもとづく処理

もしメールが許可されたサーバーから送られてきたものであれば、メールは正当と認められます。

SPFはメールの送信元が正当であることを保証し、なりすましや不正なメール送信を防ぐ役割を果たします。

SPFを活用することで、信頼できるメールのやりとりが可能になります。

ドメインのDNS設定に追加されるテキスト情報で、そのドメインからメールを送信できるサーバーのリストを指定するものです。

このレコードによって、受信側サーバーはメールが許可されたサーバーから送られてきたものかを確認します。

DKIMとは

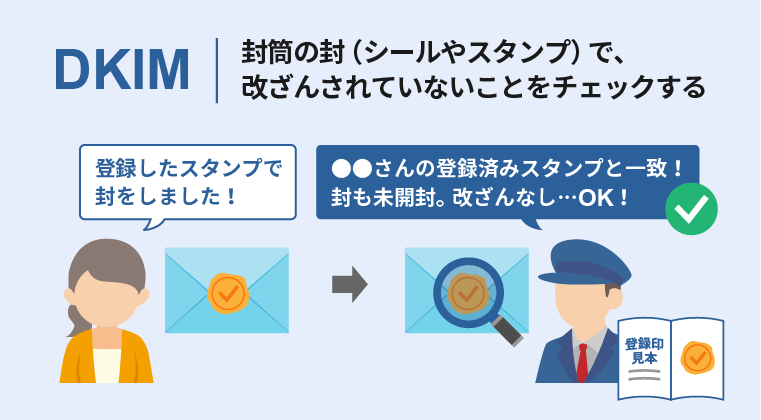

DKIMは、メールに電子署名を付与することで、受信側がそのメールの改ざんの有無や正当性を確認できる仕組みです。

「Domain Keys Identified Mail」の略で、読み方は「ディーキム」です。

電子署名とは、メールの内容と送信者の情報が正しいことを証明する、デジタルの印のようなものです。

この電子署名は、あらかじめ用意された「鍵ペア(秘密鍵と公開鍵)」を使って行われます。

送信側は自分だけが持つ秘密鍵で署名をつけ、受信側は送信者のドメインに公開された公開鍵を使って、署名が正しいかを検証します。

実際の郵便でたとえるなら、郵便物の開封されていないことを確認するようなイメージです。

メールが不正か、途中で改ざんされた可能性があると判断され、警告が表示されたり、迷惑(スパム)メールとして隔離されたりする可能性があります。

メール内容が改ざんされていないことや、送信者がなりすましでないことが確認できるため、信頼できるコミュニケーションが可能になります。

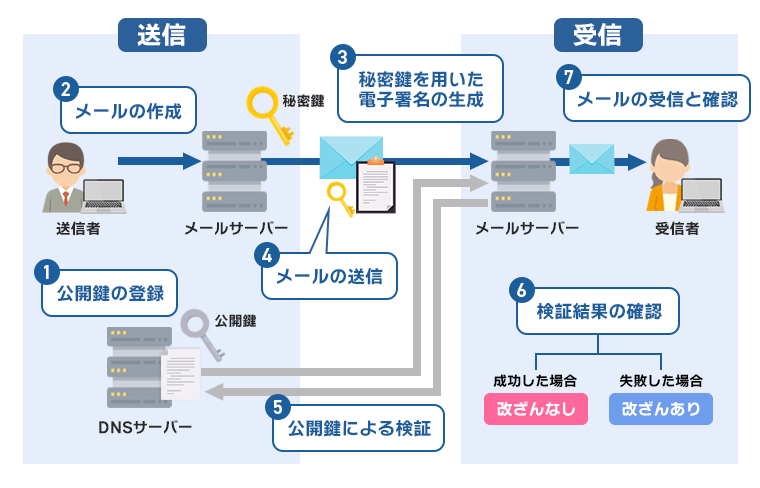

DKIMの仕組み

DKIMによる認証は、以下のステップで進みます。

この一連の流れを通じて、メールの安全性が保証されます。

- 公開鍵の登録

DNSサーバーに公開鍵を登録しておきます。 - メールの作成

送信者がメールを作成し、送信の準備をします。 - 電子署名の生成

送信元のサーバーが、メールの内容にもとづき、秘密鍵を用いた電子署名を生成します。 - メールの送信

電子署名が添付されたメールが受信者に送られます。 - 公開鍵による検証

受信側のメールサーバーは、送信者のドメインのDNSレコードから公開鍵を取得し、メールに添付された電子署名を検証します。 - 検証結果の確認

電子署名が正しく検証されると、メールが送信者から正しく送られ、途中で改ざんされていないと認識されます。 - メールの受信と確認

検証が成功すれば、受信者は安全にメールの内容を確認できます。

上の流れに沿って、メールの送信元と内容が正しいものだと保証されるため、なりすましやフィッシングといったリスクから受信者を保護できるようになるのです。

メールの送信者がDKIM認証を使っていることを示すために、DNSに追加される情報のことです。

この情報の中には、電子署名の検証に使われる公開鍵が含まれています。

DKIMはメール内容が改ざんされていないかの確認を主とする技術です。

メールに付与する電子署名の生成に用いたドメインを認証するもので、送信元のなりすましに対しては検証が十分ではありません。

一方、SPFはメールの送信元が正当であることを確認する技術です。

DKIMとSPFを併用することで、それぞれの弱点を補い合い、電子メールのセキュリティを強化できます。

DMARCとは

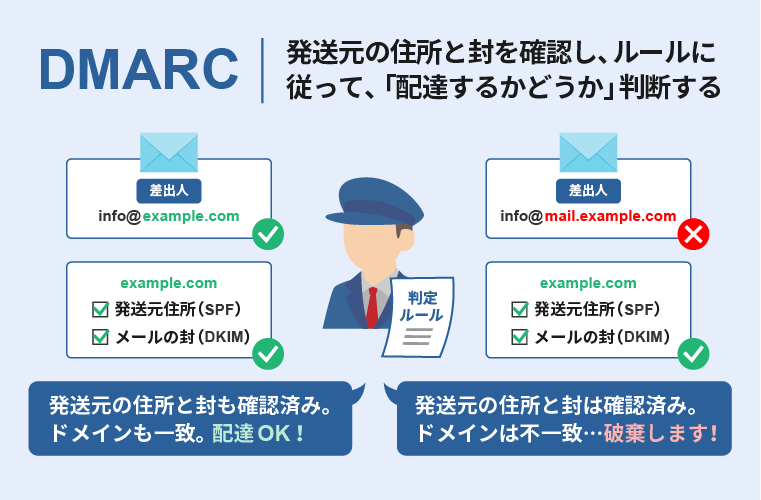

DMARCとは、SPFやDKIMの認証結果をもとに、受信側がメールをどう処理するかを決定できる仕組みです。

「Domain-based Message Authentication, Reporting, and Conformance」の略で、読み方は「ディーマーク」です。

SPFやDKIMだけでは、実在する別のドメインのサーバーを経由された場合や、送信元の表示アドレス(Fromアドレス)を偽装された場合に、不正なメールが認証を通過してしまうケースがあります。

このような問題を防ぐために、DMARCは「どの認証が失敗したか」だけでなく、SPFやDKIMで検証されたドメインとFromアドレスのドメインが一致しているかをチェックします。

郵便物に対する確認結果をもとに「配達するかどうか」を決める審査のようなものです。

- SPF・DKIMのアライメント(整合性)チェックする

- 送信元ドメイン(From)と、SPF・DKIMのドメインが一致しているか確認し、一致しない場合、不正の可能性が高いと判断

- 認証に失敗したメールの処理を指示できる

- 「none(そのまま受信)」「quarantine(隔離)」「reject(拒否)」の3つのポリシーを設定可能

- レポート機能で状況をわかりやすく示す

- 認証の成功・失敗を記録し、不審な挙動や設定ミスなどを把握

DMARCは、DKIMやSPFとの組み合わせにより、メール送信の信頼性を高めるための重要な仕組みなのです。

DMARCでは、DKIMやSPFで認証したドメインと、メールソフト上に表示されている送信元アドレスのドメインが一致するかどうかを確認します。

実はメールソフト上に表示される送信元アドレスは、自由に設定できるため、簡単になりすましができてしまいます。

DKIMやSPFでは、場合によっては表示されている送信元アドレスとは別のアドレスを認証対象とすることがあるため、DMARCの認証でカバーします。

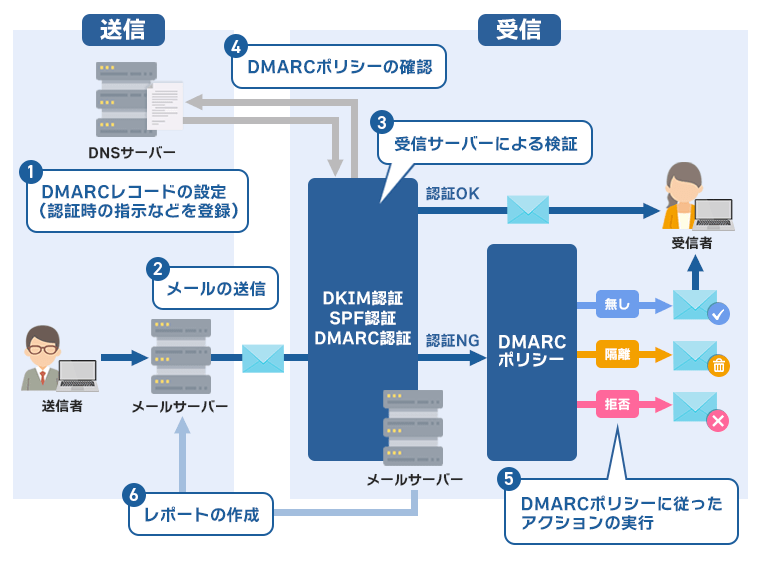

DMARCの仕組み

DMARCでは、以下の流れに沿って、なりすましなどの不正なメール送信を制限しています。

- DMARCレコードの設定

ドメインの所有者は、認証に失敗したメールの取り扱い方法を指示するレコードを自分のDNSに設定します。 - メールの送信

メールが送信されるとき、送信ドメインはDKIMで署名され、SPFに従って送信されます。 - 受信サーバーによる検証

メールを受け取ったサーバーは、まずDKIMとSPFの認証を行い、その結果をもとにDMARCポリシーの確認へ進みます。 - DMARCポリシーの確認

受信サーバーは、メールの送信元ドメインのDMARCレコードを確認し、認証失敗時のポリシーを確認します。 - アクションの実行

DKIMとSPFの認証結果を確認するとともに、それぞれがメール送信者として正当であるかを判定します。

認証に失敗した場合、メールはDMARCポリシーにもとづいて処理されます。 - レポートの生成

認証結果にもとづいてレポートを生成し、送信ドメインの所有者に送信されます。

この一連のステップを通じて、DMARCはなりすましやフィッシング攻撃から、ユーザーを保護しているのです。

ドメインのDNSに追加されるテキスト情報で、メールの認証ポリシーとレポートの送信先を定めたものです。

このレコードを通じて、ドメインの所有者は受信サーバーに対し、DKIMやSPFによる認証が失敗したメールを、どのように扱うべきか指示できます。

メールの送信元ドメインの認証情報とその処理結果をまとめたもので、設定したメールアドレスに送信されます。

レポートには、送信元のIPアドレス、認証の結果、メールの扱われ方などが記載されています。

DMARC・DKIM・SPFの違いと役割

SPF、DKIM、DMARCは、ここまで解説してきたように、いずれも「メールのなりすまし対策」として使われますが、それぞれの役割は異なります。

初心者には違いが分かりにくく、「それぞれの役割はどう違うの?」「1つじゃダメなの?」と疑問に感じやすい部分も多いため、ポイントを整理して理解を深めておきましょう。

3つの違いを以下のとおり整理してみました。

| 項目 | SPF | DKIM | DMARC |

|---|---|---|---|

| 目的 | 送信元IPアドレスが正当かを確認 | メールが改ざんされていないかを検証 | SPFやDKIMの検証結果をもとに、メールの扱い方を決める |

| 検証の対象 | メール送信サーバーのIPアドレス | メールに付けられた電子署名と、その署名に対応する本文やヘッダー | Fromアドレスの正当性と、SPF・DKIMの整合性 |

| DNSへの設定内容 | 「どのサーバーから送るのが正当か」を示す情報 (SPFレコード) | 「改ざんされていないか」を検証するための署名情報 (DKIMの公開鍵) | 「認証結果に応じてどう処理するか」を示すポリシー情報 (DMARCポリシー) |

| 防げないこと・弱点 | Fromアドレスの偽装や、メール本文の改ざんを検出できない | 「送信者が正当か」は完全に保証できない | SPFやDKIMが正しく設定されていないと機能しない |

| 役割のたとえ | 郵便の「差出人住所が正当か」をチェック | 郵便の「封が開けられていないか」をチェック | 郵便を審査して「配達するかどうか」を決める |

SPFとDKIMは「検証ツール」で、DMARCはその結果に基づいて「判断を下す管理者」のような立ち位置とイメージするとわかりやすいです。

つまり、DMARCはSPFやDKIMの設定があって初めて正しく機能する仕組みになっているため、3つをセットで導入することが重要です。

DMARC・DKIM・SPFはなぜ必要?

ここまで読んで、「なんだか専門的で難しそう…」「自分には関係ないかも」と思った方もいるかもしれません。

用語や仕組みは専門的ではありますが、いずれもメールの安全性を向上させる仕組みであり、メールを送信する人すべてに関係があります。

とくにGoogleのガイドラインは、Gmailアカウント宛にメールを送る人なら把握しておくべきです。

順にくわしく見ていきましょう。

Googleのガイドラインに対応するため

Googleは、個人用Gmailアカウント(末尾が@gmail.com、@googlemail.comのもの)へのメール送信について、ガイドラインを設けています。

ガイドラインには、DKIMやSPFの設定も組み込まれており、対応していない場合はGmailアカウント宛のメール配信に、影響が出る可能性があります。

総務省の令和5年版 情報通信白書によれば、Gmailは国内65%以上の人が「利用したことがある」としているため、多くの人が意識するべき事情と言えるでしょう。

1日に5000通以上のメールをGmailアカウントに送る場合には、「DMARC・DKIM・SPFすべての設定が必要」です。

2024 年 2 月 1 日以降、Gmail アカウントに 1 日あたり 5,000 件を超えるメールを送信する送信者は、このセクションに示す要件を満たしている必要があります。

ドメインに SPF および DKIM メール認証を設定します。

(引用:メール送信者のガイドライン - Google Workspace 管理者 ヘルプ)

また、DMARCについても、次のように明記されています。

送信ドメインに DMARC メール認証を設定します。DMARC 適用ポリシーは none に設定できます。

(引用:メール送信者のガイドライン - Google Workspace 管理者 ヘルプ)

2024年2月以降に、上の内容を含めた「1 日あたり5000件以上のメールを送信する場合の要件」が組み込まれたことから、DMARC・DKIM・SPFの必要性が一気に高まりました。

ビジネスなどで利用する場合は、対応必須の内容です。

ただ、メール送信が5000通未満の場合でも、「すべての送信者」に対して「DKIMかSPFのいずれかの設定が必要」としています。

ドメインに SPF または DKIM メール認証を設定します。

(引用:メール送信者のガイドライン - Google Workspace 管理者 ヘルプ)

迷惑メールに判定されるなどして届かない状況を少しでも避けるため、DMARC・DKIM・SPFの併用をおすすめします。

なりすましメールを防ぐため

DMARC・DKIM・SPFは、なりすましメールを防止するのに非常に効果的です。

なりすましメールを防ぐことは、企業・団体・ブランドなどの信用を保護するうえでも重要です。

たとえば、悪意のある第三者が、あなたの会社名を使い、実在の社員になりすまして顧客にメールを送ったとしたら、会社の信用を一気に失ってしまいます。

さらに、何かしらの被害が出てしまえばダメージは致命的です。

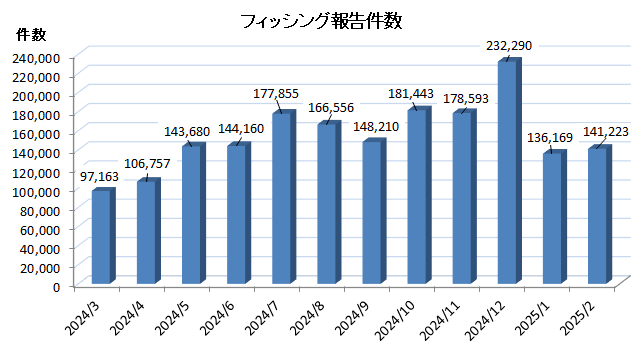

実際、フィッシング詐欺の報告件数は年々増加しており、月ごとの統計からも深刻さがうかがえます。

出典:フィッシング対策協議会 月次報告書 | 2025/02 フィッシング報告状況

顧客や取引先など自社にかかわる人を詐欺や迷惑行為から守り、企業やブランドを保護するためにも、DMARC・DKIM・SPFを活用して、なりすましメールを防止しましょう。

メール到達率を向上させるため

DMARC・DKIM・SPFを導入して、送信元が確かなメールであると認証することで、メールをしっかり受信者に届けやすくなります。

送信したメールは、過去の送信状況や内容などから評価され、迷惑メールと判定されてしまうと、相手の受信箱に届かない場合があります。

迷惑メールかどうかの判定は、送信ドメインの信頼性、本文の内容、過去の送信実績など、複数の要素にもとづいて決まります。

送信元が確かで正当なメールだと認証することで、到達率の向上が期待できます。

届けたい相手にきちんとメールを届けるために、DMARC・DKIM・SPFを設定しておくのが効果的です。

DMARC・DKIM・SPFの設定方法

それでは、実際にDMARC・DKIM・SPFを設定していきましょう。

併用してお互いの弱点を補いあうことで、いっそう効果を高められますので、3つとも併用することをおすすめします。

「なんだか難しそう…」と感じるかもしれませんが、基本は「ドメインのDNSに情報を登録するだけ」です。

- 使っているレンタルサーバーやドメイン管理サービスがどこかを確認する

- 利用しているサービスでDNSレコード(TXTレコード)の設定が可能か調べる

- DNSレコードの内容を準備する(またはサービスの案内どおりに入力・コピペ)

- DNSにTXTレコードとして追加する

- 設定後、認証されているかを確認する

ただ、DKIMに関しては、対応するメールサーバーを使用しているときのイメージです。

また、自分でレコードを作成して設定するには、記述ルールなどを把握しておく必要があります。

レンタルサーバー側で簡単に設定できるサービスも多いため、用意された機能を活用するのがおすすめです。

当社運営のレンタルサーバー『エックスサーバー』でも、SPF・DKIMはドメイン設定時に自動的に有効になり、DMARCも専用画面から簡単に追加できます。

「安全なメール送信がしたいけど、面倒なことはちょっと……」という方は、ぜひ『エックスサーバー』を使ってみてください。

ここでは、『エックスサーバー』での設定方法を紹介します。

順に解説していきます。

SPFの設定方法

『エックスサーバー』でのSPF設定は、サーバーでドメインを利用するときに行う「ドメイン設定」と同時に完了します。

そのため、SPFに対して個別に設定することはほとんどありません。

「ドメイン設定」の手順については、以下の記事内にある「ドメインとサーバーを紐づける」を参考にしてください。

ただし、サブドメインの場合は、自身で設定する必要があるので、その点は注意してください。

本来は手動で「SPFレコード」をDNSに追加する必要がありますが、『エックスサーバー』の場合は「SPF設定」という専用の機能で簡単にできます。

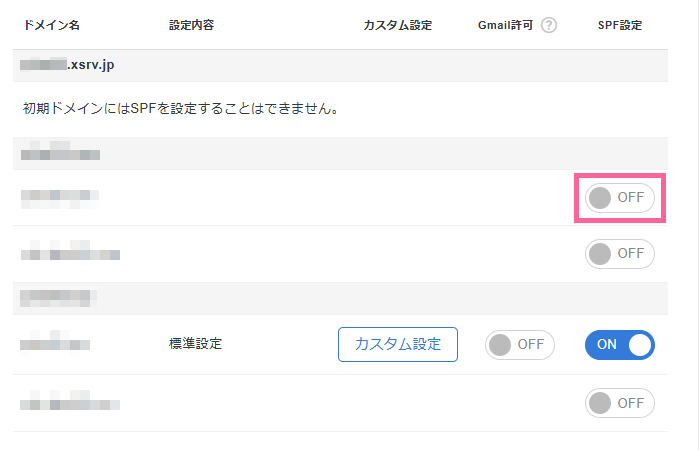

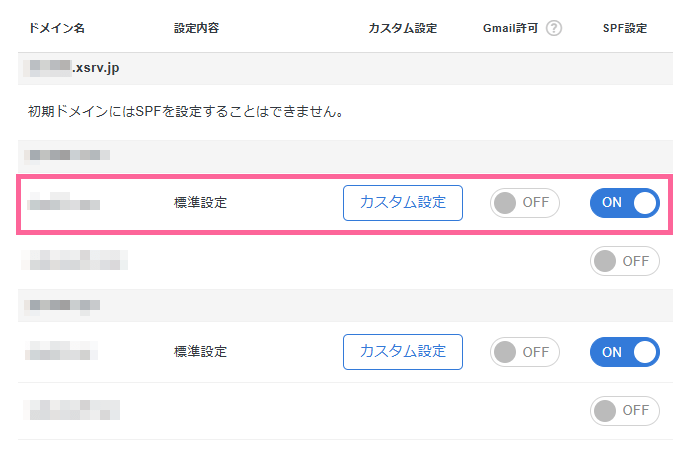

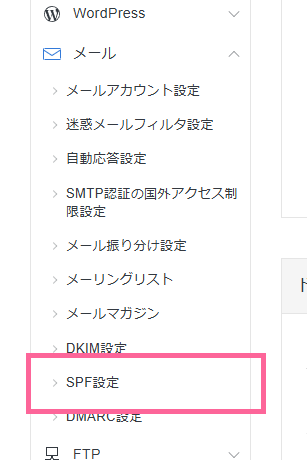

『エックスサーバー』のサーバーパネルにログインします

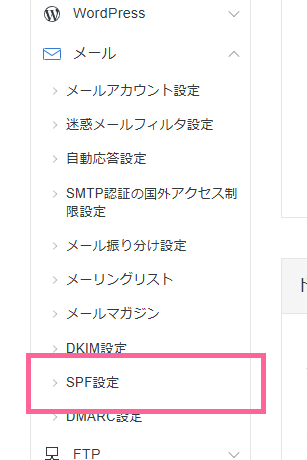

「メール」メニュー内の「SPF設定」へ進みます

対象ドメイン名の行にあるスイッチをクリックします

設定が変更され、設定がONになったら完了です

SPF設定をONにすることで、SPF認証をするための「SPFレコード」がDNSに追加されます。

同じ手順でOFFにすることも可能です。

SPFレコードは、一覧にある「カスタム設定」をクリックすれば編集が可能です。

ただ、うまく動作しなくなる可能性がありますので、技術的な仕様をよく理解されている場合のみご利用ください。

カスタム設定後に問題が生じた場合は、カスタム設定時に表示される「初期化」メニューを使えば、元に戻せます。

DKIMの設定方法

『エックスサーバー』でのDKIMの設定は、SPFの設定時と同様、「ドメイン設定」と同時に自動的に完了します。

サブドメインの場合も、作成と同時に設定が完了します。

そのため、DKIMに対して個別に設定することはありません。

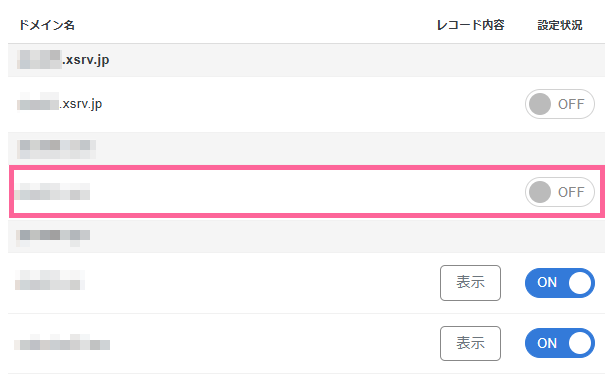

何らかの事情でDKIMの設定を無効にする場合には、サーバーパネルの「DKIM設定」から変更できます。

『エックスサーバー』のサーバーパネルにログインし、「メール」メニュー内の「DKIM設定」へ進みます

対象ドメイン名の行にあるスイッチをクリックします

設定が変更されたら完了です

DKIMの設定を有効にするときは、再度スイッチでONに切り替えればOKです。

DMARCの設定方法

『エックスサーバー』でDMARCを設定するには、ドメインごとに「DMARC設定」機能を使えばOKです。

DMARC設定前に、DKIMやSPFの設定が有効であることを念のため確認しておきましょう。

どちらも設定されていない場合、DMARC認証が失敗してしまいます。

いずれかのみの場合でも、DMARC認証が失敗する可能性があります。

DMARC設定の手順は以下のとおりです。

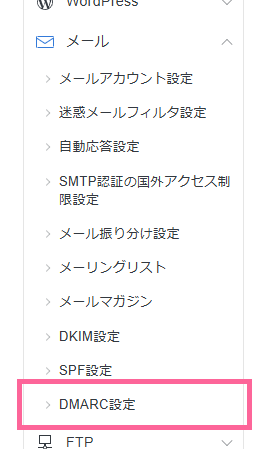

『エックスサーバー』のサーバーパネルにログインし、メニューから「DMARC設定」へ進みます

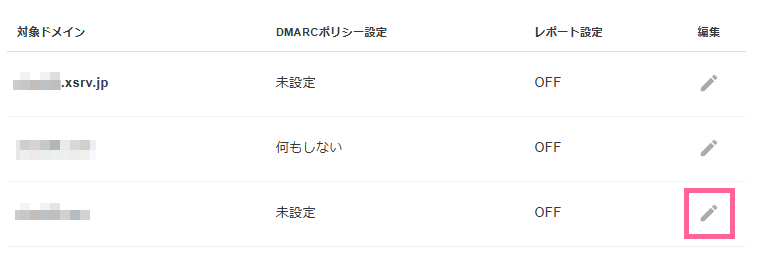

設定したいドメイン名の編集メニューに進みます

設定したいDMARCポリシーを選択します

- 何もしない(通常どおりのメール配送)

- 迷惑メールとして配送する

- メールを配送しない

はじめは「何もしない」を選び、メールが正しく認証され、想定どおりメール送信が完了している状況を確認してから、「迷惑メールとして配送する」または「メールを配送しない」に変更することをおすすめします

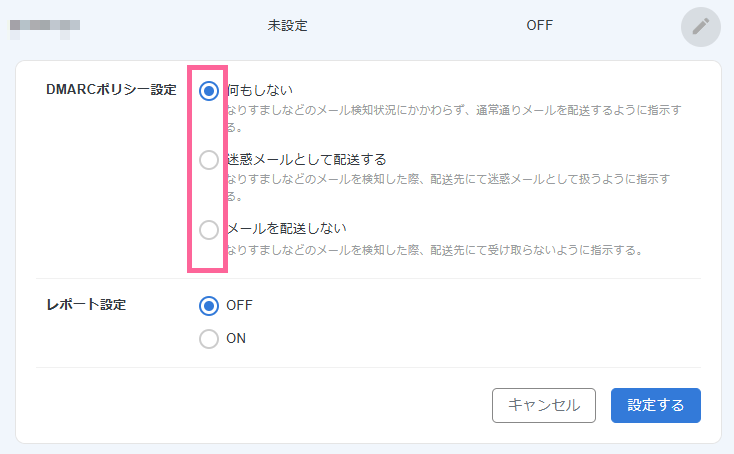

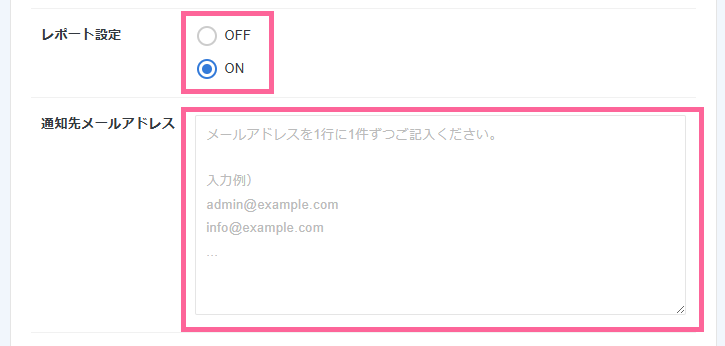

続いて、レポート通知設定を選択します

状況を確認するためには「ON」をおすすめします

「ON」の場合は、通知先のメールアドレスを入力してください

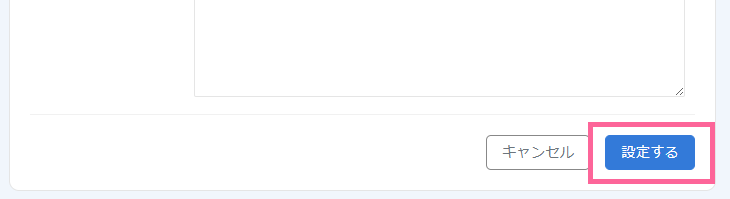

設定するをクリックすれば完了です

以上でDMARC設定は完了です。

DMARCのレポートでは、SPFやDKIMの認証結果など、メール送信の状況を把握するための情報が記載されています。

とくに企業の場合は、レポートで状況を確認しながら、認証が確実に成功する状態を確認したうえで順次設定を変更していくことをおすすめします。

自社のなりすましメールを防止するには、「隔離」や「拒否」としたいところですが、状況を把握しないまま設定すると、届けるべきメールまで届かなくなる可能性があります。

慎重に運用を進めていきましょう。

まとめ:DMARC・DKIM・SPFで安全なメール送信を

この記事では、メール送信時の認証技術であるDMARC・DKIM・SPFについて、概要からメリット、設定方法まで解説しました。

要点をまとめると以下のとおりです。

- SPFは、許可された送信元からのメールであるかの認証を行うもの

- DKIMは電子署名を用いて、内容が改ざんされていないかや、送信元ドメインが正当であるかの認証を行うもの

- DMARCは、DKIMやSPFと組み合わせて、不正なメールが受信箱に届くことを防ぐ仕組み

- いずれも送信元が正当であることを認証する技術であり、なりすましメールを防止するのに効果的

- 『エックスサーバー』では、自動的に設定されたり、専用の機能があったりして簡単に設定できる

DMARC・DKIM・SPFは、メールの送信元が正当であることを証明し、安全性の高いメール送信を行うためには必要不可欠です。

Googleのガイドラインに関する事情も紹介しましたが、安全なメールのやり取りを行うのが本来の目的です。

仕組みはやや専門的ですが、レンタルサーバーなどの機能を使えば、簡単に設定できますので、ぜひ利用してみてください。

以上、最後までお読みいただきありがとうございました。

エックスサーバーで

ドメインずっと0円

ドメインと一緒にサーバーもご利用なら、当社が提供するレンタルサーバーでの「独自ドメイン永久無料特典」がお得!

ドメイン取得はもちろん、更新料金もずっと0円! 移管にも適用可能です。

「.com」「.jp」「.co.jp」など、定番の人気ドメイン各種から選べます(諸条件あり)。

\ 国内シェアNo.1(※) /

\ 法人特化レンタルサーバー /

※ 2025年12月時点、W3Techs調べ。

ドメインの取得・移管は

人気ドメインも1円から取得可能!

人気ドメインも1円から取得可能!

人気ドメインも

1円から取得可能!

エックスサーバーが運営する、お手頃価格でご利用可能なドメイン取得サービスです。人気ドメインの「.com」や「.net」、企業・団体向けの「.co.jp」などを年額1円~取得することができます。70種類を超えるドメイン取得が可能で、ドメイン取得後も様々な関連サービスとの連携もラクラク。

まずはドメインの空きを検索!